ขณะที่ ESET เพิ่งค้นพบการโจมตีที่น่าสนใจในการลักลอบขโมยข้อมูลผู้ใช้ Android แอพที่เป็นเกมปกติ แต่มีการเพิ่มสิ่งที่น่าสนใจคือ แอพพลิเคชันถูกรวมเข้ากับแอพพลิเคชันที่ชื่อ systemdata หรือ resourcea ทำไมเกมปกติดาวน์โหลดได้จาก Google Play Store มาพร้อมกับแอพพลิเคชันอีกตัวที่ชื่อ systemdata แอพพลิเคชัน/เกม จาก Google Play Store ไม่ใช่แอพพลิเคชันของระบบ แต่ดูเหมือนตั้งใจที่จะแนะนำ

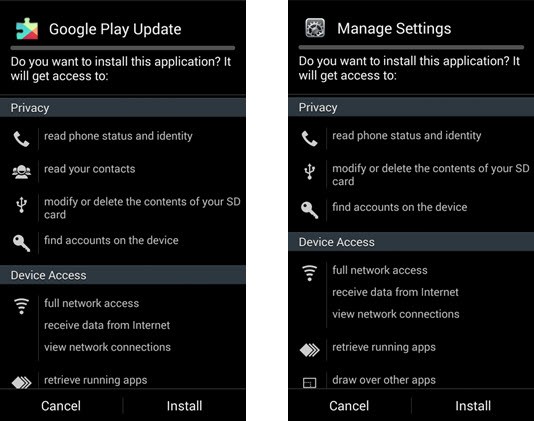

แอพพลิเคชันจะถูกติดตั้งเงียบๆ บนเครื่อง แต่มีการขอให้ผู้ใช้ติดตั้งจริง แอพพลิเคชันจะขอติดตั้งผ่าน ‘จัดการการตั้งค่า’ หลังจากการติดตั้งแอพลิเคชันจะทำงานในพื้นหลังเป็นบริการ

ESET ตรวจพบเกมที่ติดตั้งโทรจันเป็น Android/TrojanDropper.Mapin และโทรจัน Android/Mapin ผู้ใช้ Android ในประเทศอินเดียในขณะนี้ได้รับผลกระทบมากที่สุดร้อยละ 73.58 ของการตรวจจับ

มันเป็นโทรจันที่จะควบคุมของอุปกรณ์และมันเป็นส่วนหนึ่งของบ็อตเน็ต ภายใต้การควบคุมของผู้โจมตี โทรจันตัวนี้นับว่าชะลอการทำงาน ทำให้ชัดเจนว่าเกมมีพฤติกรรมที่น่าสงสัย ในบางสายพันธุ์ของการแพร่ระบาด อย่างน้อยจะต้องผ่านสามวันไปก่อนที่มัลแวร์โทรจันทำงานเต็มรูปแบบ มันอาจจะล่าช้าที่เปิดใช้งาน TrojanDownloader เนื่องจากต้องผ่านระบบการป้องกันมัลแวร์หลอกลวงของ Google

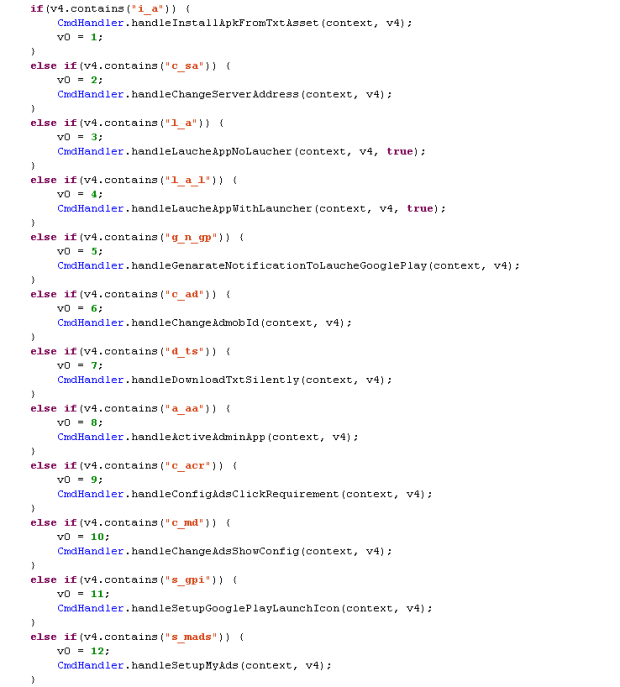

หลังจากนั้นสิทธิ์ผู้ดูแลระบบอุปกรณ์ของโทรจันและเริ่มที่จะสื่อสารกับเซิร์ฟเวอร์ระยะไกล C & C ของ Android/Mapin มีฟังก์ชันการทำงานหลายอย่าง เช่น การแจ้งเตือนต่างๆ ดาวน์โหลดติดตั้งหรือเปิดการใช้งานแอพพลิเคชัน และขโมยข้อมูลส่วนตัวของผู้ใช้ แต่วัตถุประสงค์หลักดูเหมือนจะแสดงโฆษณาเต็มหน้าจอบนอุปกรณ์ที่ติดเชื้อ

ทิศทางการแพร่กระจาย: Google Play & Co

สิ่งที่น่าสนใจมากที่สุดเกี่ยวกับโทรจัน Android นี้คือมันสามารถดาวน์โหลดได้จากเว็บไซต์อย่างเป็นทางการของ Google Play Store ในช่วงปลายปี 2013 และ 2014 Plants vs Zombies, Subway suffers, Traffic Racer, Temple Run 2 Zombie และ Super Hero Adventure โดยนักพัฒนา TopGame24h, TopGameHit และ SHSH มัลแวร์ได้รับการอัปโหลดไปยัง Google Play ในวันที่ 24-30 พฤศจิกายน 2013 และ 22 พฤศจิกายน 2014

ตามที่ MIXRANK, Plants vs ซอมบี้ 2 มีมากกว่า 10,000 ดาวน์โหลดก่อน ในวันเดียวกัน System optimizer, Zombie Tsunami, tom cat talk, Super Hero adventure, Classic brick game และแอพพลิเคชันที่กล่าวก่อนหน้านี้จาก Google Play Store ถูกรวมด้วยโทรจันแบ็คดอร์แบบลับๆซึ่งถูกอัปโหลดไปยังหลายตลาดบน Android โดยผู้พัฒนาเดียวกัน

โทรจันแบ็คดอร์นี้ถูกตรวจพบว่ารวมกับแอพพิลเคชันอื่น ๆ ที่อัปโหลดโดยผู้พัฒนา PRStudio (ไม่ใช่ prStudio) ในตลาด Android อื่นกับอ้างอิงว่าเป็น Google Play Store อย่างเป็นทางการ ผู้พัฒนานี้อัปโหลดอย่างน้อย 5 แอพพลิเคชันที่มีโทรจันแฝงอยู่ เช่น Candy crush or Jewel crush, Racing rivals, Super maria journey, Zombie highway killer, Plants vs Zombies บนตลาด Android เกมที่ติดเชื้อทั้งหมดเหล่านี้ยังคงสามารถดาวน์โหลดได้จากตลาด Android แอพพลิเคชันที่ติดเชื้อเหล่านี้ได้รับการดาวน์โหลดหลายพันครั้ง

* โปรดทราบว่าโทรจันไม่ได้ทำอะไรกับเกมอย่างเป็นทางการของผู้พัฒนาหรือแอพพลิเคชันที่ถูกต้องตามกฎหมายอื่น ๆ

การติดเชื้อ: ผู้ที่ตกเป็นเหยื่อจะถูกถามการติดตั้งมัลแวร์ 24 ชั่วโมงหลังจากได้รับเชื้อ

เมื่อมัลแวร์นี้ทำงาน เหยื่อจะถูกถามเพื่อขอให้ติดตั้งโทรจัน 24 ชั่วโมงหลังจากการดำเนินการครั้งแรกของแอพพลิเคชันที่ดาวน์โหลดมา วิธีการนี้ทำให้ผู้ใช้ไม่สงสัยและเชื่อว่าการร้องขอในการติดตั้งแอพลิเคชันมาจากระบบปฏิบัติการ โทรจันตัวอื่น ๆ ไม่ต้องรอให้ผ่าน 24 ชั่วโมง เริ่มต้นได้ทันที ทุกสายพันธุ์จะมีการทำงานทันทีหลังจากที่การเชื่อมต่อ เมื่อการเชื่อมต่อมีการเปลี่ยนแปลง ผู้ใช้จะได้รับแจ้งให้ติดตั้ง “แอพพลิเคชันของระบบ” โดยมัลแวร์อ้างว่าเป็น Google Play Update หรือจัดการการตั้งค่า

เมื่อการเชื่อมต่อมีการเปลี่ยนแปลง ผู้ใช้จะได้รับแจ้งให้ติดตั้ง “แอพพลิเคชันของระบบ” โดยมัลแวร์อ้างว่าเป็น Google Play Update หรือจัดการการตั้งค่า

หากผู้ใช้เลือกที่จะยกเลิกการติดตั้ง ก็จะได้รับแจ้งอีกครั้งเพื่อติดตั้งทุกครั้งที่การเชื่อมต่อมีการเปลี่ยนแปลง ผู้ใช้โดยเฉลี่ยจะเชื่อว่านี่คือบางส่วนปรับปรุงที่สำคัญ

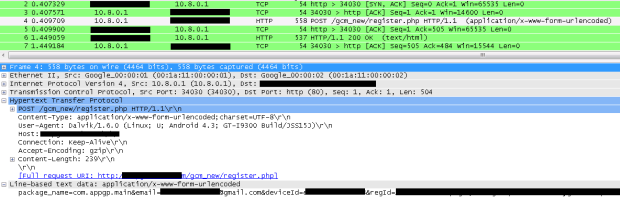

เมื่อการเชื่อมต่อเกิดขึ้นมัลแวร์จะพยายามลงทะเบียนตัวเองเข้ากับเซิร์ฟเวอร์ Google Cloud Messages (GCM) ก่อนที่มัลแวร์สามารถรับข้อความ หลังจากการลงทะเบียน GCM Android / Mapin จะลงทะเบียนอุปกรณ์ที่ติดเชื้อบนเซิร์ฟเวอร์ของตัวเองเพื่อส่งชื่อผู้ใช้ บัญชีผู้ใช้ Google IMEI รหัสการลงทะเบียนและชื่อแพคเกจของตัวเอง เพื่อป้องกันให้ตัวเองจากการถูกถอนการติดตั้งโทรจันจะให้ผู้ใช้เปิดใช้งานเป็น “ผู้ดูแลอุปกรณ์”

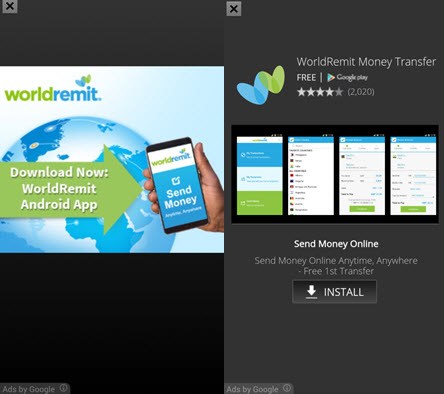

เพื่อป้องกันให้ตัวเองจากการถูกถอนการติดตั้งโทรจันจะให้ผู้ใช้เปิดใช้งานเป็น “ผู้ดูแลอุปกรณ์” โทรจันจะแจ้งให้เซิร์ฟเวอร์ระยะไกลเมื่อเปิดใช้งานผู้ดูแลอุปกรณ์ว่าสำเร็จหรือไม่ ต่อจากนั้นผู้ใช้จะได้รับโฆษณา (สิ่งของ) โผล่ขึ้นมา แบบเต็มหน้าจอ โฆษณาสิ่งของนี้จะแสดงในแต่ละครั้งที่มีการเปลี่ยนแปลงการเชื่อมต่อ โฆษณาเหล่านั้นจะถูกส่งโดย AdMob SDK ที่ไม่ถูกต้องตามกฎหมาย

โทรจันจะแจ้งให้เซิร์ฟเวอร์ระยะไกลเมื่อเปิดใช้งานผู้ดูแลอุปกรณ์ว่าสำเร็จหรือไม่ ต่อจากนั้นผู้ใช้จะได้รับโฆษณา (สิ่งของ) โผล่ขึ้นมา แบบเต็มหน้าจอ โฆษณาสิ่งของนี้จะแสดงในแต่ละครั้งที่มีการเปลี่ยนแปลงการเชื่อมต่อ โฆษณาเหล่านั้นจะถูกส่งโดย AdMob SDK ที่ไม่ถูกต้องตามกฎหมาย

การสื่อสารผ่าน Google Cloud Messaging

โทรจันสื่อสารกับเซิร์ฟเวอร์โดยใช้ Google Cloud Messaging (GCM) การสื่อสารดังกล่าวจะเริ่มขึ้นและพบมากในมัลแวร์สมัยนี้ สามารถตอบสนองต่อคำสั่งที่ได้รับจากเซิร์ฟเวอร์

ไม่ทั้งหมดของการทำงานที่ได้รับการดำเนินการอย่างเต็มที่และบางส่วนของการทำงานมีการใช้งานที่ไม่ได้ใช้ มีความเป็นไปได้ว่าภัยคุกคามนี้ยังอยู่ภายใต้การพัฒนา และโทรจันอาจจะมีความสามารถมากขึ้นในอนาคต วัตถุประสงค์หลักที่ควบคุมจากเซิร์ฟเวอร์ระยะไกลคือการส่งโฆษณาเชิงรุกให้กับผู้ใช้ในขณะที่หลอกลวงว่าเป็นแอพลิเคชันระบบ นอกจากนี้ยังสามารถส่งโปรแกรมที่เป็นอันตรายให้อุปกรณ์ของผู้ใช้อีกครั้ง มันสามารถเปิดหรือปิดโฆษณาคั่นหรือแบนเนอร์เปลี่ยนรหัสผู้เผยแพร่สำหรับโฆษณาที่ปรากฏให้เลือกหรือไม่แสดงโฆษณาให้กับผู้ใช้เปลี่ยนเวลาลระหว่างการโฆษณา, การแสดง, การติดตั้ง, การดาวน์โหลดและการเปิดตัวโปรแกรมแจ้งเตือน ผลักดันสิทธิ์ผู้ดูแลอุปกรณ์ เปลี่ยนเซิร์ฟเวอร์ที่มัลแวร์ใช้ในการสื่อสาร และสร้างทางลัดบนหน้าจอที่บ้านไปยัง URL ที่ติดตั้งแอพพลิเคชันที่ดาวน์โหลดมา หลังจากที่ดำเนินงานแต่ละงานที่ ใช้ GCM อุปกรณ์ลูกค้าจะแจ้งเซิร์ฟเวอร์ระยะไกลผ่าน HTTPS ว่างานที่ได้รับเสร็จเรียบร้อยแล้ว บทสรุป โทรจันถูกอัพโหลดจนประสบความสำเร็จบน Google Play Store อาจจะเป็นเพราะไม่ได้ดำเนินการเรียกมัลแวร์ที่เกี่ยวข้องทั้งหมด ในกรณีนี้สำหรับการลอกเลียนแบบการเปลี่ยนแปลงของการเชื่อมต่อ สำหรับเหตุผลที่โทรจันไม่สามารถตรวจพบ และได้รับการบริการที่มีให้กับผู้ใช้งานได้อย่างอิสระ เกมที่ติดเชื้อ “Super Hero adventure” ได้รับการอัปโหลดไปยัง Play Store โดยผู้พัฒนา “SHSH” เป็นไปได้ว่าใช้งานจากผู้พัฒนานี้มากขึ้นได้ถูกอัปโหลดไปยัง Google Play Store อย่างเป็นทางการ โทรจันในที่สุดก็ถูกลบออกจาก Google Play Store แต่เกือบปีครึ่งที่ตรวจไม่พบ บางทีอาจเป็นเพราะเรื่องนี้และกรณีที่คล้ายกัน Google ประกาศว่า ณ เดือนมีนาคมปี 2015 แอพพลิเคชันและการปรับปรุงทั้งหมดจะต้องผ่านการตรวจสอบจากมนุษย์ก่อน วิธีที่ดีที่สุดเพื่อหลีกเลี่ยงการดาวน์โหลดมัลแวร์จาก Play Store อย่างเป็นทางการคือการดาวน์โหลดโปรแกรมจากผู้พัฒนาที่น่าเชื่อถือและอ่านความคิดเห็นจากผู้ที่กำลังใช้แอพพลิเคชัน และยังต้องพิจารณาว่าสิทธิ์ที่แอพพลิเคชันมีการร้องขอการติดตั้งนั้นเป็นปกติ หากพบสิ่งบางอย่างที่น่าสงสัยให้แจ้งผู้ผลิตแอพพลิเคชันป้องกันไวรัสของคุณ เพื่อวิเคราะห์ต่อไป ข้อมูลเพิ่มเติมและแฮช ที่มา : blog.eset

ที่มา : blog.eset

![[แนะนำ] Mirriod โปรแกรมแชร์จอเล่นเกมมือถือได้บนคอมได้ง่ายๆ](https://www.i3siam.com/wp-content/uploads/2020/07/i3siam-5-218x150.jpg)

![[เครื่องเล่นเกม] PS5 เปิดหน้าร้านบนเว็บไซต์ Amazon แล้ว](https://www.i3siam.com/wp-content/uploads/2020/07/i3siam-4-218x150.jpg)